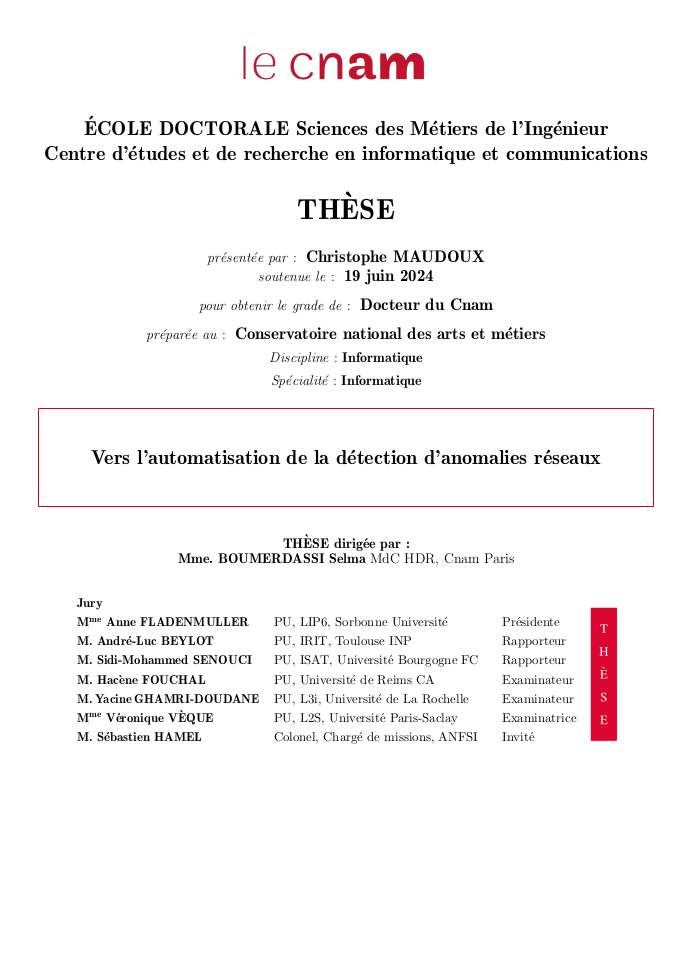

Christophe Maudoux, Ph.D. student in the ROC Team, will defend his Ph.D. thesis (in French) on June 19, 2024, at 2:00 p.m. in the Amphitheatre Georges Friedmann, followed by a reception in Room 33.1.19, 2 rue Conté, 75003 Paris, France.

Thesis Title: Towards the automation of network anomaly detection

Thesis Title (French): Vers l’automatisation de la détection d’anomalies réseaux

Abstract (in French):

Nous vivons dans un monde hyperconnecté. A présent, la majorité des objets qui nous entourent échangent des données soit entre-eux soit avec un serveur. Ces échanges produisent alors de l’activité réseau. C’est l’étude de cette activité réseau qui nous intéresse ici et sur laquelle porte ce document. En effet, tous les messages et donc le trafic réseau généré par ces équipements est voulu et par conséquent légitime. Il est de ce fait parfaitement formaté et connu. Parallèlement à ce trafic qui peut être qualifié de ”normal”, il peut exister du trafic qui ne respecte pas les critères attendus. Ces échanges non conformes aux attendus peuvent être catégorisés comme étant du trafic ”anormal”. Ce trafic illégitime peut être dû à plusieurs causes tant internes qu’externes. Tout d’abord, pour des raisons bassement mercantiles, la plus part de ces équipements connectés (téléphones, montres, serrures,

caméras, …) est peu, mal, voire pas protégée du tout. De ce fait, ils sont devenus les cibles privilégiées des cybercriminels. Une fois compromis, ces matériels communiquant constituent des réseaux capables de lancer des attaques coordonnées : des botnets. Le trafic induit par ces attaques ou les communications de synchronisation internes à ces botnets génèrent alors du trafic illégitime qu’il faut pouvoir détecter.

Notre première contribution a pour objectif de mettre en lumière ces échanges internes, spécifiques aux botnets. Du trafic anormal peut également être généré lorsque surviennent des événements externes non prévus ou extra-ordinaires tels des incidents ou des changements de comportement des utilisateurs. Ces événements peuvent impacter les caractéristiques des flux de trafic échangés comme leur volume, leurs sources, destinations ou encore les paramètres réseaux qui les caractérisent. La détection de ces variations de l’activité réseau ou de la fluctuation de ces caractéristiques est l’objet de nos contributions

suivantes. Il s’agit d’un framework puis d’une méthodologie qui en découle permettant d’automatiser la détection de ces anomalies réseaux et éventuellement de lever des alertes en temps réel.

Abstract (in English):

We live in a hyperconnected world. Currently, the majority of the objects surrounding us exchange data either among themselves or with a server. These exchanges consequently generate network activity. It is the study of this network activity that interests us here and forms the focus of this thesis. Indeed, all messages and thus the network traffic generated by these devices are intentional and therefore legitimate. Consequently, it is perfectly formatted and known. Alongside this traffic, which can be termed ”normal,” there may exist traffic that does not adhere to expected criteria. These non-conforming exchanges can be categorized as ”abnormal” traffic. This illegitimate traffic can be due to several internal and external causes. Firstly, for purely commercial reasons, most of these connected devices (phones, watches, locks, cameras, etc.) are poorly, inadequately, or not protected at all. Consequently, they have become prime targets for cybercriminals. Once compromised, these communicating devices form networks capable of launching coordinated attacks : botnets. The traffic induced by these attacks or the internal synchronization communications within these botnets then generates illegitimate traffic that needs to be detected. Our first contribution aims to highlight these internal exchanges, specific to botnets. Abnormal traffic can also be generated when unforeseen or extraordinary external events occur, such as incidents or changes in user behavior. These events can impact the characteristics of the exchanged traffic flows, such as their volume, sources, destinations, or the network parameters that characterize them. Detecting these variations in network activity or

the fluctuation of these characteristics is the focus of our subsequent contributions. This involves a framework and resulting methodology that automates the detection of these network anomalies and potentially raises real-time alerts.

Christophe’s publications

Conference papers

- Christophe Maudoux, Selma Boumerdassi. DiNATrAX : a Network Anomalies Detection Framework. International Conference on Communications, IEEE, Jun 2024, Denver (CO), United States. pp.4090-4095, ⟨10.1109/ICC51166.2024.10622410⟩. ⟨hal-04697937⟩

- Christophe Maudoux, Selma Boumerdassi. Unsupervised Anomaly Knowledge Flow: a Digital Signatures Extraction Approach. 2023 10th International Conference on Wireless Networks and Mobile Communications (WINCOM), Oct 2023, Istanbul, Turkey. pp.1-6, ⟨10.1109/WINCOM59760.2023.10323022⟩. ⟨hal-04316873⟩

- Christophe Maudoux, Selma Boumerdassi, Selma Boumerdassi. LemonLDAP::NG - A Full AAA Free Open Source WebSSO Solution. IEEE 11th International Conference on Cloud Networking (CloudNet), IEEE ComSoc; Cnam, Nov 2022, Paris, France. pp.277-281, ⟨10.1109/CloudNet55617.2022.9978777⟩. ⟨hal-03949957⟩

- Christophe Maudoux, Selma Boumerdassi. Network Anomalies Detection by Unsupervised Activity Deviations Extraction. 2022 Global Information Infrastructure and Networking Symposium (GIIS), Hellenic Republic - Department of Digital Media & Communication Department of Informatics, Sep 2022, Argostoli, Greece. pp.1-5, ⟨10.1109/GIIS56506.2022.9937022⟩. ⟨hal-03949960⟩

- Christophe Maudoux, Selma Boumerdassi, Alex Barcello, Eric Renault. Combined Forest: a New Supervised Approach for a Machine-Learning-based Botnets Detection. IEEE GLOBECOM, Dec 2021, Madrid, Spain. ⟨10.1109/globecom46510.2021.9685261⟩. ⟨hal-03502868⟩

- Christophe Maudoux, Selma Boumerdassi. Machine Learning for a Smart and Sustainable Agriculture. SSA 2021, Jun 2021, Virtual conference, France. pp.103-121, ⟨10.1007/978-3-030-88259-4_8⟩. ⟨hal-03502870⟩

Poster communications

- Christophe Maudoux, Selma Boumerdassi. LemonLDAP::NG - A Full AAA Free Open Source WebSSO Solution. IEEE 11th International Conference on Cloud Networking (CloudNet), Nov 2022, Paris, France. IEEE, ⟨10.1109/CloudNet55617.2022.9978777⟩. ⟨hal-03949890⟩

Theses

- Christophe Maudoux. Vers l’automatisation de la détection d’anomalies réseaux. Informatique [cs]. HESAM Université, 2024. Français. ⟨NNT : 2024HESAC009⟩. ⟨tel-04738597⟩

Logiciel

- Xavier Guimard, Clément Oudot, Christophe Maudoux, Maxime Besson. LemonLDAP::NG 2.0. 2018, ⟨swh:1:dir:c03e9b63e56f7ac9b7c8505af00c99dd41c2e90a;origin=https://gitlab.ow2.org/lemonldap-ng/lemonldap-ng.git;visit=swh:1:snp:7c7e62e44a5053925a5a08907e92017bcbb0de5f;anchor=swh:1:rev:6d9c2c6b1cd67254576ebf6fd22fe3f3f41a3a4b⟩. ⟨hal-03776592⟩

Access Thesis: https://theses.fr/2025CNAM0007